Sisällysluettelo:

- Tarvikkeet

- Vaihe 1: RPi: n alkuasennus

- Vaihe 2: Verkostoituminen

- Vaihe 3: Toinen käyttäjä

- Vaihe 4: Syctl -tiedosto

- Vaihe 5: DHCP ja DNS (osa 1)

- Vaihe 6: DHCP ja DNS (osa 2)

- Vaihe 7: DHCP ja DNS (osa 3)

- Vaihe 8: Palomuuri

- Vaihe 9: Syslog

- Vaihe 10: Tunkeutumisen tunnistus kuorsauksen avulla

- Vaihe 11: Nauti

- Vaihe 12: Muutospäiväkirja

- Kirjoittaja John Day day@howwhatproduce.com.

- Public 2024-01-30 09:01.

- Viimeksi muokattu 2025-01-23 14:41.

Kun juuri julkaistiin uusi Raspbery Pi 4 (RPi4), päätin tehdä itselleni kotikäyttöisen palomuurin. Internetissä kompastuessani löysin Guillaume Kaddouchilta suuren artikkelin aiheesta (https://networkfilter.blogspot.com/2012/08/building-your-piwall-gateway-firewall.html). Artikkeli on hämmästyttävä, ja sinun pitäisi lukea se ennen kuin jatkat-se helpottaa tässä kuvattua prosessia. Asia on, että artikkeli on kirjoitettu vuonna 2012 ja se perustuu ArchLinux -distroon. Ei mitään ArchLinuxia vastaan, mutta halusin tehdä tämän käyttämällä yleisempää Raspbian -rakennetta. RPi4 pystyy käsittelemään käsittelyvaatimukset. Joten kiitos, Guillaume, inspiraatiosta !! Tässä ohjeessa viitataan takaisin Guillaumen alkuperäiseen viestiin ("GK"). Haluat todennäköisesti avata molemmat sivut selaimessasi.

Pari keskeistä asiaa palomuuristani:

- Minulla on sisäänrakennettu ethernet-liitäntä (eth0) lähiverkkoon

- Internet -palveluntarjoajan reititin on TRENDnet -sovittimessa (eth1)

- Olen poistanut aktiivisesti käytöstä langattoman sovittimen (wlan0)

- Tämä ei takaa, että pääset 100% sinne… toivottavasti vähintään 99%:) joten anna palautetta/kommentteja

- Tämä on ensimmäinen ohjeeni. Pahoittelut kaikesta, mikä ei noudata asianmukaisia ohjeistettavia normeja.

Pidetään nyt hauskaa…

Tarvikkeet

-

Raspberry Pi 4

- Käytin 4 Gt: n versiota, kokeile vapaasti toista versiota

- Case (pidän FLIRC: stä, mutta se on sinun kutsusi)

- Muuntaja

- MicroSD -kortti, 32 Gt tai enemmän (käytin 64 Gt: n korttia)

- TRENDnet USB3.0 Gigabit Ethernet Dongle (Malli: TU3-ETG)

- Pari RJ45 -verkkokaapelia

- USB -näppäimistö ja hiiri

- Micro-HDMI-HDMI-kaapeli (joka on kytketty HDMI-näyttöön)

Näppäimistö, video ja hiiri voidaan poistaa, kun SSH ja VNC ovat käynnissä.

Vaihe 1: RPi: n alkuasennus

Ensimmäinen asia, joka sinun on tehtävä, on ottaa RPi4 käyttöön ja ottaa se käyttöön uutena järjestelmänä. Lataa ja asenna Raspbian -koko jakelu (Raspbian Buster, jossa on työpöytä ja suositeltu ohjelmisto). Sinun on käynnistettävä uudelleen pari kertaa, jotta se voi laajentua ja hyödyntää koko MicroSD -korttia.

Kun se käynnistyy, sinun on vastattava paikallisuutta, verkkoa, näppäimistöä ja hiirtä koskeviin kysymyksiin. Yhdistä verkkoon ja anna sen päivittää.

Vahvistamme myös, että kaikki on päivitetty oikein, ja hanki pari apuohjelmaa, jotka voivat auttaa virheenkorjauksessa myöhemmin:

$ sudo apt-get päivitys

$ sudo apt-get dist-upgrade $ sudo apt-get install htop $ sudo apt-get install tcpdump

En asentanut vimiä, enkä mitään GK: n vaiheesta 8 (vim: n määrittäminen). Käytin juuri vi editoria, koska sillä on joka tapauksessa suurin osa näistä ominaisuuksista. Tämä säästää myös aikaa ja vaivaa.

Kun tämä on valmis, asetetaan RPi4 niin, että voimme liittää näytön kuumaliitäntään. Tavoitteeni oli saada se toimimaan ilman päätä, mutta jos minun on kytkettävä näyttö, se tunnistetaan.

$ sudo vi /boot/config.txt

Tuossa tiedostossa:

Uncomment (poista edestä #-symboli): hdmi_force_hotplug = 1

huomautus: hdmi_drive = 2

valinnaisesti lisää: enable_hdmi_sound

Vaihe 2: Verkostoituminen

Jos seuraat GK: n sivustoa, tämä on vaihe 3. Mutta muista, etten seurannut paljon hänen ensimmäisistä askeleistaan tarkassa järjestyksessä.

Kun aloitin tämän, liitin RPi: n suoraan Internet -palveluntarjoajani reitittimeen ("nykyisen verkon viereen"). Tämä antoi minulle mahdollisuuden pelata kokoonpanolla vaikuttamatta verkkoon. Liitä sisäänrakennettu RPi4 RJ45 reitittimeesi (tai langattomaan, jos haluat). Raspbianin avulla helpoin tapa tehdä tämä on käyttää graafista käyttöliittymää. Napsauta työpöydällä Vadelma -kuvaketta> Asetukset> Raspberry Pi -määritykset. Muista ottaa SSH ja VNC käyttöön. Tämä asentaa Real-VNC-palvelinohjelmiston. Huomasin, että jos yrität muodostaa yhteyden Tight VNC -asiakkaaseen, se heittää kohtia ja vaatii lisämäärityksiä. Joten tässä vaiheessa asenna Real-VNC-asiakas ensisijaiselle työpöydälle/kannettavalle tietokoneelle (ei RPi4: lle).

SSH ei toimi heti (GK: n vaihe 7). Meidän on muutettava joitakin kokoonpanoja. Ensin muokataan ssh -määritystiedostoa. Tässä ovat tekemäni muutokset. Muista, että en ole tutkinut jokaisen muutoksen vaikutusta täällä. Tein mitä GK: n sivusto ehdotti. Joitakin näistä muutoksista EI välttämättä tarvita.

$ sudo vi/etc/ssh/sshd_config

Poista tiedostosta seuraavat rivit:

HostKey/etc/ssh/ssh_host_rsa_keyHostKey/etc/ssh/ssh_host_ecdsa_keySyslogFacility AUTHLogLevel INFOStrictModes kylläPubkeyAuthentication kylläHostBasedAuthentication ei

Ohita Rhosts kyllä

PrintMotd noPrintLastLog kylläTCPKeepAlive kyllä

Ja lisää seuraavat rivit:

Protokolla 2 Käytä etuoikeutta Erottaminen kyllä AvainRenegeneraatioInterval 3600ServerKeyBits 768RSAA Authentcation kylläRhostsRSAA Authentication no

Ja muokkaa seuraavia rivejä:

Portti 15507LoginGraceTime 60PermitRootLogin no

Puhutaanpa nopeasti ensimmäisestä muutoksesta… portti 15507. SSH toimii normaalisti portissa 22. GK siirsi sen osoitteeseen 15507-en tiedä miksi. Voit joko muuttaa sitä tai ei… Jos päätät muokata sitä, sinun on lisättävä "-p 15507" mihin tahansa SSH-komentoon, johon yrität muodostaa yhteyden. Jos päätät ohittaa sen, pidä silmällä muita paikkoja, joissa 15507 on mainittu näissä ohjeissa, ja jätä ne huomiotta, etenkin palomuurisäännöt!

Lopuksi tässä vaiheessa, haemme RPi4: n IP -osoitteen, jotta tiedämme mihin muodostaa yhteyden:

$ ipconfig -a

Etsi aktiivinen verkkoyhteys (todennäköisesti eth0 tai wlan0) ja kirjoita se IP -osoite muistiin. Nyt sinulla on mitä tarvitset etäyhteyden muodostamiseen RPi4: ään. Käynnistetään uudelleen ennen kuin jatkamme:

$ sudo uudelleenkäynnistys

Vaihe 3: Toinen käyttäjä

On parasta olla käyttämättä RPi -oletuskäyttäjänimeä (pi), ja sinun pitäisi varmasti vaihtaa salasana. Turvallisuuden vuoksi lisäämme toisen käyttäjätilin, jolla voit muodostaa etäyhteyden ja jatkaa (GK: n vaihe 6). Palaa RPi: hen, lisää uusi käyttäjä ja määritä käyttäjälle SSH -käyttöoikeudet ja anna sudo -komento:

$ sudo useradd -m -g users -G sudo, netdev -s /bin /bash [USERNAME]

$ sudo passwd [USERNAME]

Voit vapaasti kirjautua ulos tai käynnistää uudelleen ja käyttää uutta tiliä jatkossa.

Vaihe 4: Syctl -tiedosto

Seuraava vaihe on /etc/sysctl.conf -tiedoston muokkaaminen (GK: n vaihe 9). Tätä tiedostoa käytetään muutamien ytimen asetusten muuttamiseen. Teemme täsmälleen sen, mitä GK sanoo. Tässä on yksinkertaistettu vaiheiden joukko.

$ sudo vi /etc/sysctl.conf

Poista tiedostosta seuraavat rivit:

net.ipv4.conf.default.rp_filter = 1net.ipv4.conf.all.rp_filter = 1net.ipv4.tcp_syncookies = 1

net.ipv4.ip_forward = 1

net.ipv4.conf.all.accept_redirects = 0net.ipv4.conf.all.send_redirects = 0net.ipv4.conf.all.accept_source_route = 0net.ipv4.conf.all.log_martians = 1

Ja lisää seuraavat rivit:

net.ipv4.icmp_echo_ignore_broadcasts = 1net.ipv4.icmp_ignore_bogus_error_responses = 1net.ipv4.conf.eth0.accept_redirects = 0vm.min_free_kbytes = 8192

Käynnistä palvelu uudelleen näillä uusilla asetuksilla ja käynnistä uudelleen:

$ sudo sysctl -p

$ sudo uudelleenkäynnistys

Vaihe 5: DHCP ja DNS (osa 1)

Minulle tässä prosessissa oli kaksi tuskallista osaa… DHCP: n ja DNS: n määrittäminen ja palomuurisääntöjen määrittäminen. Joten tässä mennään ensimmäisen osan kanssa. Jos seuraat GK: n sivustoa, olemme vaiheessa 10.

Tätä varten tarvitset muutamia tietoja Internet -palveluntarjoajan reitittimeltä (tai nykyiseltä palomuurilta):

- Reitittimen sisäinen IP -osoite

- IP -osoite, jota voit käyttää RPi4: n reitittimen liitäntään

- Nimipalvelimen (tai kahden) IP -osoitteet

- LAN -yhteyden rajapinnan nimi (esim. Eth0 tai eth1)

- ISP -yhteyden rajapinnan nimi (esim. Mitä et käyttänyt lähiverkossa)

Saatat joutua myös muuttamaan reitittimen asetuksia, jotta RPi4 saisi staattisen IP -osoitteen (luetelmakohta 2, yllä). Ainakin näin tein.

Ensin muokataan tiedostoa dhcpcd.conf…

$ sudo vi /etc/dhcpcd.conf

Poista kommentit näistä riveistä:

pysyvä valinta nopea_sitoumusvalinta verkkotunnuksen_nimi_palvelimet, verkkotunnuksen_nimi, verkkotunnuksen_haku, isäntänimi_valintakäyttöliittymä_mtu

Jokaisen verkkoliitännän osalta sinun on määritettävä verkon tiedot. Niiden pitäisi näyttää jotain tältä:

# Staattinen Internet -palveluntarjoajan rajapinnalle

interface eth1 staattinen ip_address = 192.168.1.static reitittimet = 192.168.1.254 staattinen domain_name_servers = 8.8.8.8 8.8.4.4 metric 100 # Staattinen LAN -käyttöliittymän liittymälle eth0 static ip_address = 10.210.212.static reitittimet = 10.210.212.1 staattinen domain_name_servers = 8.8.8.8 8.8.4.4 #interface wlan0 #static ip_address = 10.210.212. #staattinen reitittimet = 10.210.212.1 #static domain_name_servers = 8.8.8.8 #Poista tämä kohta, jos haluat pakottaa IP -osoitteen laitteeseen. Nimi "isäntä" #on järjestelmälle merkityksetön. Syötä laitteen MAC -osoite ja haluttu #IP -osoite. Varmista, että se on dhcp -alueen ulkopuolella. Toista tarvittaessa. # isäntä [KAIKKI] { # laitteisto -ethernet xx: xx: xx: xx: xx: xx; # kiinteä osoite 10.210.212.250; #}

Muista käyttää sinulle sopivia numeroita. Yllä olevat IP -osoitteet ovat verkkoani varten, lukuun ottamatta Googlen nimipalvelimia. Huomaa, että asetin myös Internet -palveluntarjoajan mittariksi 100 pakottaakseen sen olemaan ensimmäinen oletusyritys verkkoliikenteelle. En myöskään tehnyt mitään langattomalle sovittimelleni (wlan0). Aion poistaa tämän käyttöliittymän kokonaan käytöstä, joten se oli minulle järkevää.

Jos haluat myös pakottaa IP -osoitteen laitteeseen (kuten NAS), käytä tätä alaosaa. Anna isännälle sinulle merkityksellinen nimi, mutta tiedä, ettei sitä koskaan käytä mikään. Älä unohda puolipisteitä.

Vaihe 6: DHCP ja DNS (osa 2)

Seuraava askel on muokata dnsmasq.conf -tiedostoa…

$ sudo vi /etc/dnsmasq.conf

Meidän on poistettava muutama rivi ja muokattava muutama rivi. Sinun on myös kopioitava muutama asetus dhcpcd.conf -tiedostosta. Kaksi muuta kysymystä, joihin sinun on vastattava itsellesi:

Tarvitseeko sisäinen lähiverkko (esim. Eth0) DHCP: tä ja DNS: ää? Mitä DHCP -aluetta haluat lähiverkkoosi ja kuinka kauan kunkin vuokrasopimuksen pitäisi kestää?

Aloita kommentoimatta muutama rivi:

bogus-privno-dhcp-interface = wlan0bind-interfacesdhcp-name-match = set: wpad-ignore, wpaddhcp-ignore-names = tag: wpad-ignore

Aseta nimipalvelimesi. Etsi rivi, joka alkaa 'server =' ja tee siitä jotain 'server = 8.8.8.8'.

Aseta DHCP -alue. Tähän on monia tapoja. Päätin tarjota kaksi päätepisteen IP -osoitetta, maskin ja vuokrasopimuksen keston. Alueeni oli 10.210.212.20-10.210.212.240, verkkomaski 255.255.255.0 ja vuokra-aika 12 tuntia. Suosittelen, että jätät joitakin IP -osoitteita alueesi ylä- ja alaosaan, jos sinun on joskus annettava jotain staattista IP -osoitetta.

Aseta käyttöliittymä, joka saa DNS: n ja DHCP: n (LAN), muuttamalla rivin "interface =" muotoon "interface = eth0". Huomaa, että sanoin nimenomaan, että EI saa määrittää DHCP -IP -osoitetta langattomaan verkkoon. Aion taas sammuttaa tämän käyttöliittymän kokonaan, joten se oli minulle järkevää.

Vaihe 7: DHCP ja DNS (osa 3)

Poikkeus GK: n ohjeista tähän viimeiseen vaiheeseen…

Kun menin käynnistämään RPi: n uudelleen tässä vaiheessa, dnsmasq -prosessi ei ollut aktiivinen. Pientä tuijottelua ja huomasin, että eth0- ja eth1 -verkkoliittymäni eivät olleet molemmat aktiivisia ennen dnsmasq: n käynnistämistä, joten dnsmasq epäonnistui käynnistettäessä. Minun pitäisi kytkeä näppäimistö ja hiiri RPi: hen ja käynnistää dnsmasq uudelleen manuaalisesti. Tämä ei ole ihanteellinen ilman päätä. Luin joukon viestejä, joissa sanottiin tehtävän erilaisia muutoksia asetuksiin (esim. Poistavan sidontarajapinnan käytöstä) ja muihin asioihin. Mikään ei toiminut. Lopulta päätin kirjoittaa yksinkertaisesti komentosarjan, joka toimisi 2 minuutin välein ja tarkistaa dnsmasq -tilan. Jos se ei käynnistynyt, käynnistä se. Oletan, että tämä tilanne ei ole ainutlaatuinen minulle. Joten sinun on tehtävä seuraava:

Tee seuraavasta koodista RPi -tiedostosi "dns_masq_keepalive.sh".

#!/bin/bash

# Tiedosto: dns_masq_keepalive.sh # Elokuu 2019 # Käytä tätä crontab -e (*/2 * * * * /etc/dns_masq_keepalive.sh) kanssa varmistaaksesi, että dnsmasq toimii. Palvelu pysähtyy itsestään, jos # kaikki dhcpcd.conf -sivustossa mainitut rajapinnat eivät ole valmiina ennen sen alkamista. Tämä korjaa ongelman. # Tämä seuraava rivi palauttaa kaikki aktiiviset työt, joissa on sana dnsmasq. Älä siis sisällytä "dnsmasq" tämän # tiedoston nimeen, muuten se palauttaa sen joka kerta eikä sinulla ole koskaan uudelleenkäynnistystä. dns_running = $ (ps -e | grep dnsmasq) echo $ dns_running if [-z "$ dns_running"] sitten #echo Ei DNSMasq sudo /etc/init.d/dnsmasq restart #else #echo DNSMasq Running fi

Leikkaa ja liitä se tarvittaessa. Mitä tahansa teetkin, älä lisää nimeen "dnsmasq". Skripti etsii sanaa "dnsmasq" ja jos komentosarjassa on se nimessä, se olettaa, että palvelu on käynnissä. Nimeä tiedosto uudelleen niin, että se päättyy '.sh'. Intructables ei sallinut minun ladata.sh-tiedostoa-mikä on hyvä. Muut ohjeet oletavat, että tiedosto on olemassa osoitteessa /etc/dns_masq_keepalive.sh.

Toiseksi, määritä tiedoston käyttöoikeudet, jotta se voidaan suorittaa:

$ sudo chmod u+x /etc/dns_masq_keepalive.sh

Käytämme nyt crontab -järjestelmää ohjelman suorittamiseen joka toinen minuutti joka päivä. Käynnistä crontab:

$ sudo crontab -e

Sen pitäisi kehottaa sinua muokkaamaan käyttämällä vi tai jotain muuta. Mikä tahansa toimii. Kun voit muokata sitä, lisää seuraava osa tiedoston loppuun:

*/2 * * * * sudo /etc/dns_masq_keepalive.sh

Ei välilyöntejä*/2: ssa, mutta välilyöntejä tähtien välillä. Tallenna ja lopeta. Sen pitäisi kertoa, että työ on suunniteltu tai jotain sellaista.

Vaihe 8: Palomuuri

Seuraava tuskallinen prosessi on palomuuri (GK: n vaihe 11). Raspbian käyttää tunnettua iptables -järjestelmää. GK: n blogissa on kolme tiedostoa, jotka auttavat sinua pääsemään sinne… palomuuri.simple, palomuuri.edistynyt ja palomuuri.virtaukset. Kaikki kunnioitus GK: lle, mutta tee se itsellesi helpoksi ja käytä vain palomuuria. Yksinkertainen. Vietin paljon aikaa yrittäessäni selvittää iptables -järjestelmän ja säännöt. Olen iloinen, että tein sen, mutta se oli tuskallista. Joten annan sinulle liitteenä olevat kaksi tiedostoa auttamaan sinua… palomuuri.simple ja palomuuri.selvä. Kopioi molemmat tiedostot /etc -kansioon ja muuta käyttöoikeudet, jotta ne ovat suoritettavia:

$ sudo chmod u+x /etc/firewall.simple

$ sudo chmod u+x /etc/firewall.clear

Ennen kuin määrität palomuurisääntöjä, kytke pöytä-/kannettava tietokone RPi eth0 -porttiin ja varmista, että se saa IP -osoitteen ja että DNS on käynnissä. Helpoin tapa tehdä tämä on yrittää pingittää yleinen sivusto ja sitten tunnettu IP -osoite. Ping myös RPi- ja ISP -reitittimellesi. Jos saat tuloksia, kaikki on hyvin ja kaikki kohtaamasi verkko -ongelmat johtuvat todennäköisesti palomuuriongelmista.

Ensimmäinen toimitettu tiedosto alkoi alun perin GK: n palomuurina. Yksinkertainen tiedosto (kiitos jälleen kerran GK!). Tein joukon muutoksia, jotta se toimisi tässä järjestelmässä. Sen pitäisi sallia vähintään HTTP, HTTPS, DNS, DHCP, ping, sisäinen SSH, sisäinen VNC ja plex. Plexillä ei ehkä ole kaikkia avoimia portteja jokaiselle mahdolliselle laitteelle, mutta siellä on joukko viestejä sen korjaamiseksi. Tiedoston yläosassa on arvot, jotka sinun on muutettava verkkoasetuksiksi.

Toinen tiedosto, firewall.clear, on tarkoitettu käytettäväksi palomuurisääntöjen testaamisessa. Kun suoritat 'sudo /etc/firewall.clear', kaikki palomuurisäännöt tyhjennetään ja järjestelmän tulee olla täysin yhteydessä Internetiin. Joten jos et pysty saamaan verkkopalvelua (kuten dns) toimimaan palomuurin kanssa. Yksinkertaiset säännöt käytössä, mutta se alkaa toimia palomuurin suorittamisen jälkeen. Selvä, tiedät, että sinulla on sääntöongelma. Tämä on todella kriittistä vain sääntöjä testattaessa.

Joten meillä on palomuurisäännöt siellä, meidän on saatava ne käynnistymään, kun RPi käynnistyy. Tätä varten muokkaamme /etc/rc.local -tiedostoa:

$ sudo vi /etc/rc.local

Kun olet sisällä, lisää seuraava osa tiedoston loppuun:

echo "Iptables -sääntöjen lataaminen" /etc/firewall.simple >>/dev/null

Jos päätät lisätä kuorsauksen tunkeutumisen havaitsemisjärjestelmän, sinun on muokattava tätä tiedostoa uudelleen. Toistaiseksi tallenna se ja käynnistä uudelleen.

$ sudo uudelleenkäynnistys

Vaihe 9: Syslog

Kaksi askelta jäljellä…

Tämä on helppo. Jos olet edelleen paikalla ja seuraat GK: n blogia, tämä on vaihe 12. Sinun on tehtävä täsmälleen se, mitä hän sanoo syslog -tiedostosta. Tässä on lyhennetyt vaiheet:

Säilytä 2 kuukauden arvoinen syslog -data…

$ sudo vi /etc/logrotate.conf

Meidän on kerrottava sille, että se käyttää mittausta "yksi viikko" ja pitää sitten 12 niistä. Tarvitset seuraavat kaksi riviä tässä tiedostossa. Uskon, että sinun on muutettava olemassa olevia linjoja.

viikoittainen kierros 12

Tallenna se.

Vaihe 10: Tunkeutumisen tunnistus kuorsauksen avulla

Viimeinen asia, jonka GK määrittää, on snort -järjestelmä. Suosittelen tätäkin. Voit noudattaa hänen sääntöjään, enkä aio kopioida niitä kaikkia tänne muutamalla pienellä muutoksella. Hänen ohjeet ovat ArchLinux -distrolle. Tässä on muutamia muutoksia käyttämäämme Raspbian -jakeluun. Loput ohjeet toimivat hyvin.

Ensinnäkin, älä käytä sudo pacman -S snort -sovellusta snortin lataamiseen ja asentamiseen. Tee seuraava:

$ sudo apt-get install snort

Toiseksi, et voi tarkistaa snortia sudo snort -version avulla. Tarkista asennus seuraavilla tavoilla:

$ sudo snort -V

Lopuksi, saadaksesi sen toimimaan käynnistyksen yhteydessä, älä muuta rc.conf -tiedostoa, muokkaa rc.local -tiedostoa (uudelleen)…

$ sudo vi /etc/rc.local

Lisää seuraavat rivit tiedoston loppuun:

kaiku "Loading snort"

#/usr/sbin/snort -D -u snort -g snort -c /etc/snort/snort.conf -i eth0 -l/var/log/snort

Käynnistä nyt uudelleen ja kaiken pitäisi toimia maagisesti.

$ sudo uudelleenkäynnistys

Vaihe 11: Nauti

Sen pitäisi olla se!

Ensinnäkin en voi kiittää Guillaume Kaddouchia tarpeeksi! Hän inspiroi tätä.

Toiseksi, jos et ole jo irrottanut näppäimistöä, videota ja hiirtä, voit. Käytä SSH: ta ja VNC: tä palataksesi tarvittaessa sisään.

Lopuksi tämä ei ehkä ole 100% täydellinen. Lähetä viesti muutoksilla/ehdotuksilla/suosituksilla. Tavoitteeni olisi, että tämä olisi keskustelun alku ja monet ihmiset nauttisivat!

Kiitos!!

PS… Kuva on RPi4 FLIRC-alumiinikotelon sisällä, jossa vanha Intel-tuuletin hieman muokattu ja vetoketju kiinni yläosassa. Tuulettimen alla on myös lämpötahna, jos mietit. Löysin jotain vastaavaa Internetistä (https://www.reddit.com/r/raspberry_pi/comments/9bdgrr/it_turns_out_putting_a_heatsink_on_the_flirc_case/) ja päätin kokeilla sitä itse.

Vaihe 12: Muutospäiväkirja

Koska tähän ohjeeseen tehdään muutoksia, dokumentoin ne tähän. Jos sinulla on ongelma, tarkista tästä, oletko tarttunut vanhoihin ohjeisiin tai tiedostoihin.

25. syyskuuta 2019:

- Kiinteät DHCP -säännöt palomuurissa. Yksinkertainen

- Kiinteä DHCP -alue ohjeissa (tiedostot olivat oikein)

- Lisätty kiinteän IP-määritykset DHCP-ohjeisiin

13. lokakuuta 2019

- Korjattu useita kirjoitusvirheitä

- Luotiin toinen pi, joten minulla olisi testikortti SD -kortille, jota voin vaihtaa tarvittaessa

Suositeltava:

Akustinen levitaatio Arduino Unon kanssa Askel askeleelta (8 vaihetta): 8 vaihetta

Akustinen levitaatio Arduino Unon kanssa Askel askeleelta (8 vaihetta): ultraäänikaiuttimet L298N DC-naarasadapterin virtalähde urospuolisella dc-nastalla ja analogiset portit koodin muuntamiseksi (C ++)

4G/5G HD -videon suoratoisto DJI Dronesta alhaisella latenssilla [3 vaihetta]: 3 vaihetta

![4G/5G HD -videon suoratoisto DJI Dronesta alhaisella latenssilla [3 vaihetta]: 3 vaihetta 4G/5G HD -videon suoratoisto DJI Dronesta alhaisella latenssilla [3 vaihetta]: 3 vaihetta](https://i.howwhatproduce.com/images/009/image-25904-j.webp)

4G/5G HD -videon suoratoisto DJI Dronesta alhaisella latenssilla [3 vaihetta]: Seuraava opas auttaa sinua saamaan live-HD-videovirtoja lähes mistä tahansa DJI-dronesta. FlytOS -mobiilisovelluksen ja FlytNow -verkkosovelluksen avulla voit aloittaa videon suoratoiston droonilta

Pultti - DIY -langaton latauskello (6 vaihetta): 6 vaihetta (kuvilla)

Pultti - DIY -langaton latausyökello (6 vaihetta): Induktiiviset lataukset (tunnetaan myös nimellä langaton lataus tai langaton lataus) on langattoman voimansiirron tyyppi. Se käyttää sähkömagneettista induktiota sähkön tuottamiseen kannettaville laitteille. Yleisin sovellus on langaton Qi -latauslaite

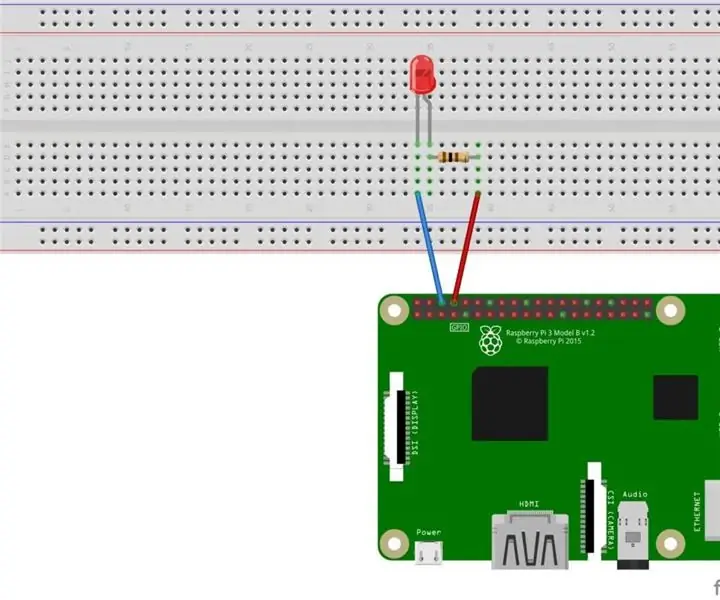

LED vilkkuu Raspberry Pi: n kanssa GPIO -nastojen käyttäminen Raspberry Pi: ssä: 4 vaihetta

LED vilkkuu Raspberry Pi: n kanssa GPIO -nastojen käyttäminen Raspberry Pi: ssä: Hei kaverit tässä ohjeessa opimme käyttämään Raspberry pi: n GPIO: ta. Jos olet koskaan käyttänyt Arduinoa, luultavasti tiedät, että voimme liittää LED -kytkimen jne. Sen nastoihin ja saada sen toimimaan. anna LED -valon vilkkua tai syötä kytkintä, joten

Raspbianin asentaminen Raspberry Pi 3 B: hen ilman HDMI: tä - Raspberry Pi 3B: n käytön aloittaminen - Raspberry Pi: n asentaminen 3: 6 vaihetta

Raspbianin asentaminen Raspberry Pi 3 B: hen ilman HDMI: tä | Raspberry Pi 3B: n käytön aloittaminen | Raspberry Pi 3: n asentaminen: Kuten jotkut teistä tietävät, Raspberry Pi -tietokoneet ovat aivan mahtavia ja saat koko tietokoneen vain yhdelle pienelle levylle. Raspberry Pi 3 Model B: ssä on neliytiminen 64-bittinen ARM Cortex A53 kellotaajuus 1,2 GHz. Tämä tekee Pi 3: sta noin 50