Sisällysluettelo:

- Kirjoittaja John Day day@howwhatproduce.com.

- Public 2024-01-30 09:02.

- Viimeksi muokattu 2025-01-23 14:44.

Kun yhä useampi elämästämme lähetetään taivaan suureen pilveen, joka on internet, on yhä vaikeampaa pysyä turvassa ja yksityisenä henkilökohtaisissa Internet -seikkailuissasi. Olitpa käyttämässä arkaluonteisia tietoja, jotka haluat pitää yksityisinä, yrittämällä kiertää rajoituksia sille, missä tai mitä voit selata verkossa, tai haluatko vain turvallisemman selauskokemuksen, yleisimmät neuvot, joita kuulen pysyä turvassa Internetissä on käyttää virtuaalista yksityisverkkoa (tai VPN lyhyesti).

VPN: t tarjoavat kaksi suurta palvelua samassa paketissa, koska ne salaavat kaikki niiden kautta lähetetyt tietopaketit ja tekevät etäpalveluja, jotka ovat samassa verkossa kuin VPN, paikalliset koneelle, jota käytät yhdistämiseen. Jos VPN -palvelimeni on Saksassa ja muodostan yhteyden VPN -verkkoon Australian kannettavasta tietokoneesta, kannettavalla tietokoneella on nyt IP -osoite Saksasta!

Suurin ongelma suosituimpien VPN -palveluiden kanssa on kuitenkin se, että monentyyppiset laitteet ovat tilanteissa, joissa niitä joko ei voida määrittää käyttämään VPN -asiakasta tai joilla ei ole käytettävissä VPN -asiakasta. Haluamme siis, että laitteemme on yhdistetty VPN -verkkoon, mutta näille muille koneille, jotka eivät voi muodostaa yhteyttä yksinkertaiseen VPN -asiakasohjelmaan, haluamme, että ne yhdistetään VPN -verkkoon tietämättä, että ne ovat yhteydessä! Anna VPN -tukiasema!

Vaihe 1: Materiaalit

Tämän projektin materiaalit ovat vähissä, mutta kaikki kohteet ovat pakollisia.

Muut kuin kotireitittimesi (oletan, että sinulla pitäisi olla), tarvitset

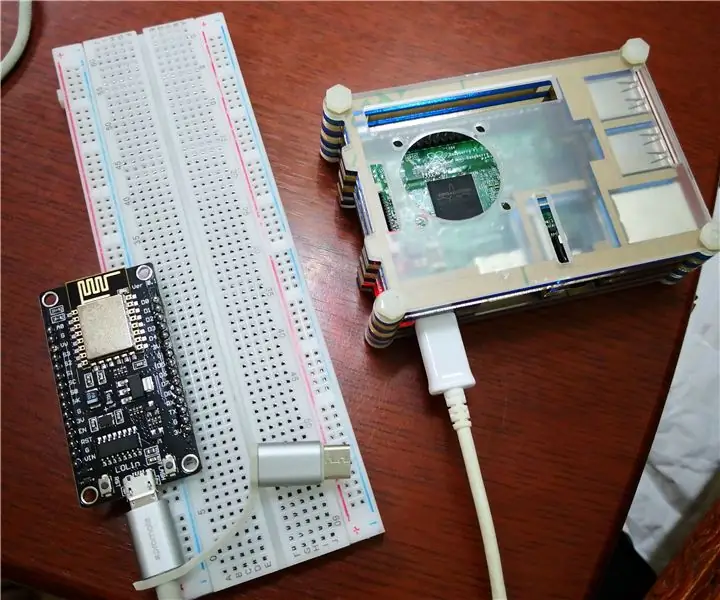

- 1 Raspberry Pi (mieluiten Raspberry Pi 3 tai parempi, mutta niin kauan kuin se tukee ethernet -yhteyttä, sen pitäisi olla kunnossa!)

- 1 Ethernet -johto

- 1 wifi -sovitin (ellet käytä Raspberry Pi 3: ta, jolloin voit käyttää sisäänrakennettua wifi -yhteyttä

- 1 5V 2amp virtalähde Raspberry Pi: lle

Vaihe 2: Wifi -tukiaseman asennus - Osa 1 - Wifin kiinteä IP -osoite

Ennen kuin määrität VPN -yhteyden Raspberry Pi -yhteyspisteeseemme, meidän on asetettava Pi yhteysosoitteeksi. Tätä varten käytämme Raspberry Pi: n hostapd- ja dnsmasq -paketteja. Hostapd on käyttäjätilan demoni langattomien tukiasemien ja todennuspalvelimien asettamiseen, kun taas dnsmasq tarjoaa verkkoinfrastruktuurin (DNS, DHCP, verkkokäynnistys jne.) Pienille verkoille ja pienille verkkoreitittimille.

Joten ennen kuin aloitat, varmista, että sinulla on puhdas kuva Raspbian -käyttöjärjestelmästä, joka toimii Pi: llä, ja uusimmat päivitykset on otettu käyttöön. Haluat myös varmistaa, että Raspberry Pi on kytketty reitittimeen kiinteän Ethernet -yhteyden kautta, EI wifi! Lopulta hyväksymme muiden laitteiden yhteyspyyntöjä wifi -moduulimme kautta, joten et halua olla yhteydessä reitittimeesi saman moduulin kautta. Jos käytät Raspberry Pi Zeroa tai vanhempaa lisälaitetta (jossa ei ole sisäänrakennettua wifi -yhteyttä), voit silti käyttää tätä Raspberry Pi -laitetta, tarvitset vain USB -wifi -sovittimen.

Kun olet muodostanut yhteyden Raspberry Pi -laitteeseesi (SSH: n kautta tai näytön ollessa päällä), tarkista, että se on ajan tasalla

sudo apt-get päivitys

sudo apt-get päivitys

Seuraavaksi haluat ladata ja asentaa hostapd ja dnsmasq

sudo apt-get install hostapd dnsmasq

Kun paketit on asennettu, molemmat ohjelmat käynnistyvät automaattisesti, mutta haluamme tehdä muutoksia niiden asetuksiin ennen niiden suorittamista. Joten otamme yhteyttä järjestelmänhallintaan lopettaaksemme näihin ohjelmiin liittyvät palvelut

sudo systemctl stop hostapd

sudo systemctl stop dnsmasq

Kun palvelut ovat nyt pysähtyneet, haluamme antaa itsellemme staattisen IP -osoitteen käyttämällä dhcpcd -määritystiedostoa, joka löytyy osoitteesta /etc/dhcpcd.conf

Ennen kuin teemme sen, haluamme kuitenkin varmistaa, että viittaamme oikeaan käyttöliittymään, kun annamme staattisen IP -osoitteen. Jos käytät Raspberry Pi 3b: tä tai Raspberry Pi Zero W: tä, se on listattava nimellä wlan0. Jos käytät wifi -sovitinta, mielestäni on yleensä hieman helpompaa yhdistää wifi -sovitin reitittimeen, napata uusi IP -osoite ja tarkistaa sitten yhteys löytääksesi käyttöliittymäsi. Voit tarkistaa käyttöliittymän suorittamalla seuraavan komennon

ifconfig

Jos tarkistat tähän vaiheeseen liitetyn yläkuvan, näet Raspberry Pi: lle määritetyt rajapinnat (miinus muokatut IP -osoitteet). Minun tapauksessani käytän wlan0: ta, mutta se riippuu asetuksistasi. Kuten aiemmin mainitsin, jos käytät wifi -sovitinta, muodosta yhteys verkkoon, suorita ifconfig -komento, ja mikä tahansa käyttöliittymä, jolla on kelvollinen IP -osoite eikä ole "eth0" tai "lo", on haluamasi käyttöliittymä käyttää.

Nyt kun tiedän, mikä käyttöliittymä on wifi -sovittimelleni, voin antaa sille staattisen IP -osoitteen dhcpcd -määritystiedostossa! Tuo kokoonpano suosikkieditorillesi (käytän nanoa).

sudo nano /etc/dhcpcd.conf

Asetusten alareunaan haluamme lisätä seuraavat rivit, mutta korvata "wlan0" millä tahansa käyttöliittymälläsi:

käyttöliittymä wlan0 staattinen ip_address = 192.168.220.nohook wpa_supplicant

Tämä komento tekee perustamalla staattisen ip: n 192.168.220.1 ja kertomalla sitten wlan0 -käyttöliittymälle, ettei se muodosta yhteyttä wpa_supplicant -ohjaimeen, jota tyypillisesti käytetään tässä käyttöliittymässä muiden verkkojen muodostamiseen. Teemme tämän niin, että (lopulta) voimme lähettää oman signaalimme wlan0 -liitännän kautta, sen sijaan muodostaa yhteyden verkkoon tämän rajapinnan kautta.

Jos käytät nanoa näiden muutosten tekemiseen, tallenna muutokset painamalla näppäinyhdistelmää ctrl+x ja sitten Y ja tallenna tiedosto ja poistu nanosta painamalla enter. (Muista, että tulemme ja poistumme nanosta melko vähän tässä opetusohjelmassa).

Lopuksi, jotta nämä muutokset tulevat voimaan, sinun on joko käynnistettävä uudelleen Pi tai käynnistettävä dhcpcd -palvelu uudelleen, jotta määritykset ladataan uudelleen ja muutokset otetaan käyttöön

sudo systemctl käynnistä dhcpcd uudelleen

Odota hetki ja suorita sitten ifconfig -komento uudelleen tarkistaaksesi, ovatko muutokset tulleet voimaan. Myönnän, joskus olen kokeillut tätä ja reitittimelläni on edelleen voimassa oleva vuokrasopimus käyttämästäni IP -osoitteesta, joten se säilyttää vanhan osoitteen. Jos näin on, tarkista kaikki määrityksesi ja käynnistä dhcpcd -palvelu uudelleen.

Wifi -sovittimellamme (pitäisi) olla nyt staattinen IP -osoite!

Seuraavaksi hostapd- ja dnsmasq -kokoonpano!

Vaihe 3: Wifi -tukiaseman asennus - Osa 2 - Hostapd -määritys

Kun dhcpcd.conf muuttuu tieltä, on aika aloittaa hostapd! Aloita luomalla uusi hostapd.conf -tiedosto suosikkitekstieditorissasi (jälleen nano minulle!)

sudo nano /etc/hostapd/hostapd.conf

Kun avaat asetustiedoston, kopioi seuraava teksti ja liitä se kokoonpanoon.

käyttöliittymä = wlan0driver = nl80211

hw_mode = g channel = 6 ieee80211n = 1 wmm_enabled = 0 macaddr_acl = 0 ignore_broadcast_ssid = 0

auth_algs = 1 wpa = 2 wpa_key_mgmt = WPA-PSK wpa_pairwise = TKIP rsn_pairwise = CCMP

# Wifi-verkon nimi ja salasana PITÄISI MUUTTAA TÄTÄ ssid = Pi-WifiFoLife # Verkon tunnuslause wpa_passphrase = Y0uSh0uldCh@ng3M3

Kun olet liittänyt sen, etsi alareunasta viimeinen osa, jossa on "ssid =" ja "wpa_passphrase =". Tätä nimeämäämme wifi -verkkoa kutsutaan ja millä salasanalla muodostetaan yhteys muodostamaamme wifi -verkkoon. MUUTTA siis TÄMÄ MUUT MUUT! Sinua on varoitettu.

Lisäksi, jos käytät sisäänrakennetun wifi-verkon sijasta wifi-sovitinta, sinun on vaihdettava kokoonpanon yläosassa oleva käyttöliittymäosa vastaamaan wifi-sovittimen käyttöliittymää. Sinun on ehkä myös vaihdettava ohjain käyttämäsi wifi -sovittimen mallin mukaan. Löydät (enimmäkseen kattavan) luettelon yhteensopivista wifi -sovittimista, niiden vastaavista ohjaimista ja tukisivuista, tämä sivu oli erittäin hyödyllinen! Tarkista myös käyttämäsi tuotteen tukisivu, jos jäät jumiin. Muista, että jos pystyit muodostamaan yhteyden verkkoon aiemmin opetusohjelmassa wifi -sovittimesi kanssa, se tarkoittaa, että pi -laitteessasi pitäisi olla toimiva ohjain pi -laitteessasi jossain !!!

Nyt kun meillä on uusi määritystiedosto, meidän on varmistettava, että kerromme hostapd -prosesseille viittaavan uuteen määritystiedostoon! aloita seuraavalla:

sudo nano/etc/default/hostapd

Etsi juuri avaamastamme tiedostosta rivi # DAEMON_CONF = "" ja muuta se muotoon DAEMON_CONF = "/etc/hostapd/hostapd.conf" (varmista, että otat # -merkin pois alussa kommentoidaksesi ala!)

Meidän on päivitettävä vielä yksi hostapd -määritystiedosto. Suorita seuraava komento:

sudo nano /etc/init.d/hostapd

Tämä muutos on lähes identtinen edellisen kanssa. Etsi osio DAEMON_CONF = ja korvaa se DAEMON_CONF =/etc/hostapd/hostapd.conf

Tallenna ja poistu tiedostosta!

Hostapd on nyt määritetty!

Vaihe 4: DNSMasq -määritykset ja IP -välitys

Kun hostapd on nyt määritetty (vaikka se ei ole vielä käynnissä), voimme nyt siirtyä dnsmasqiin!

Ennen kuin aloitamme määritystiedostojen muokkaamisen, voimme mennä eteenpäin ja nimetä uudelleen yksi alkuperäisistä määritystiedostoista, koska emme aio käyttää mitään, joka on tässä tietyssä määritystiedostossa.

Nopean mv -komennon tekeminen uudella tiedostonimellä pitäisi tehdä temppu

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

Luo sitten uusi määritystiedosto!

sudo nano /etc/dnsmasq.conf

Menemättä liikaa tähän, kopioisin vain seuraavan ja liittäisin sen uuteen tiedostoon

interface = wlan0 # Käytä käyttöliittymää wlan0 (tai mikä tahansa käyttöliittymä on langaton) palvelin = 1.1.1.1 # Cloudfare dhcp-range = 192.168.220.50, 192.168.220.150, 12h # IP-alue ja vuokra-aika

Tämän konfiguraation ylärivi on liittymää varten, jota käytämme signaalimme lähettämiseen, keskimmäinen rivi on Doman Name -palveluntarjoajamme, ja sitten alin rivi on IP -osoitteiden alue, jonka Pi antaa käyttäjille, jotka muodostavat yhteyden Pi Wifi. Mene eteenpäin ja tallenna tämä tiedosto ja poistu sitten nanosta (tai vimistä tai kaikesta, mitä käytät tiedoston muutoksiin).

Seuraavaksi meidän on asetettava systctl.conf -määritystiedosto välittämään kaikki langattomaan liittymään tuleva liikenne reitittämään ethernet -yhteyden

sudo nano /etc/sysctl.conf

Tämän määritystiedoston sisällä sinun tarvitsee vain poistaa komento #net.ipv4.ip_forward = 1 ja tallentaa/poistua tästä määritystiedostosta.

Nyt kun välitys on määritetty, haluamme perustaa NAT: n (Network Address Translation) langattoman liittymän (wlan0) ja ethernet -liitännän (eth0) väliin. Tämä auttaa välittämään kaiken liikenteen wifi -yhteydestä ethernet (ja lopulta VPN!) -Yhteyteen.

Lisää uusi sääntö iptable -tiedostoon NAT -edelleenlähetystä varten

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Sääntö on nyt määritetty, mutta iptable huuhdellaan aina, kun Raspberry Pi käynnistetään uudelleen, joten meidän on tallennettava tämä sääntö, jotta se voidaan ladata (uudelleen) aina, kun Pi käynnistetään uudelleen.

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

Sääntö on nyt tallennettu, mutta meidän on päivitettävä Pi: n paikallinen rc.local -määritystiedosto varmistaaksemme, että se ladataan aina!

Avaa rc.local -tiedosto suosikkieditorissasi

sudo nano /etc/rc.local

ja etsi osio, jossa sanotaan exit 0

Aivan tämän rivin yläpuolelle (älä poista sitä!) Lisää seuraava komento, joka lataa asettamamme NAT -säännön uudelleen. Sen pitäisi nyt näyttää tältä

iptables-restore </etc/iptables.ipv4.nat exit0

Tallenna ja poistu tästä tiedostosta, ja nyt kaikki kokoonpanomme on tehtävä tukiasemalle!

Meidän tarvitsee vain käynnistää hostapd- ja dnsmasq -palvelut ja käynnistää Raspberry Pi!

sudo -palvelu hostapd käynnistyy

sudo -palvelu dnsmasq käynnistyy

Testaa, että näet uuden AP: si. Jos kaikki on asetettu oikein, sinulla pitäisi nyt olla Wi -Fi -tukiasema Raspberry Pi -laitteessasi! Käynnistä nyt pi uudelleen

sudo uudelleenkäynnistys

Seuraavaksi OpenVPN -yhteyden määrittäminen!

Vaihe 5: OpenVPN -asennus ja VPN -palveluntarjoajan määritykset

Nyt kun Pi lähettää wifi -yhteyttä, on aika ottaa käyttöön openvpn! Aloitamme asentamalla openvpn apt-get-asennuksen kautta

sudo apt -get install openvpn -y

Kun openvpn on lopettanut asennuksen, meidän on siirryttävä paikkaan, johon tallennamme todennustiedot ja openvpn -määritystiedoston.

cd /etc /openvpn

Ensimmäinen asia, jonka teemme täällä (/etc /openvpn), on tekstitiedoston luominen, johon tallennamme käyttämämme VPN -palvelun käyttäjätunnuksen ja salasanan.

sudo nano auth.txt

Tarvitsemme vain tallentaa käyttäjätunnuksen ja salasanan tähän tiedostoon, ei mitään muuta.

käyttäjätunnus

Salasana

Haluan lisätä, että tässä vaiheessa sinulla pitäisi olla käsitys siitä, ketä haluat käyttää VPN -palveluna yhteyksillesi. Käydään laajaa keskustelua siitä, mikä palvelu on paras tai turvallisin, joten shoppaile ja tarkista arvostelut myös niistä! Tässä opetusohjelmassa käytän yksityistä Internet -yhteyttä (PIA). Ne ovat melko halpoja ja tunnetaan erittäin luotettaviksi! Voit myös määrittää VPN: n päättymään melkein mihin tahansa maailman suureen alueeseen! Kanada? Venäjä? Japani? Ei ole ongelma!

Jos käytät yksityistä Internet -yhteyttä, heillä on myös kätevä osa sivustostaan, jossa voit koota avoimen VPN -määritystyypin, jota voit käyttää tässä asennuksessa! On muuntyyppisiä openvpn -määrityksiä, joita voit käyttää muiden palveluntarjoajien kanssa, mutta päätin valita tämän.

Riippumatta siitä, minkä palveluntarjoajan päädyt valitsemaan, tarvitset yhteyden muodostamiseen mainitun palveluntarjoajan openvpn -yhteystiedoston (joka päättyy.ovpn -tiedostotyyppiin). Yksinkertaisuuden vuoksi nimein omani uudelleen "connectionprofile.ovpn" ennen kuin latasin sen Raspberry Pi -laitteelleni. Kun olet joko ladannut.ovpn -tiedoston Pi: lle tai siirtänyt sen Pi: lle, varmista, että tiedosto on /Pi /Pi -laitteessa.

Kun olemme siirtäneet avoimen vpn -tiedoston oikeaan kansioon, meidän on sitten muutettava tiedostotyyppiä, koska openvpn odottaa konfiguraatiotiedostoa, joka päättyy.conf -tiedostoon.ovpn -tiedoston sijaan. Kun tein tämän, halusin silti säilyttää alkuperäisen tiedoston ehjänä, jos jotain outoa tapahtuisi, joten käytin vain cp -komentoa (koska olet tiedostossa /etc /openvpn, sinun on käytettävä sudo -käyttöoikeuksia tämä komento)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

Kun openvpn -profiilikokoonpano on luotu, meidän on tehtävä nopea muutos, jotta voimme toimittaa tunnistetietomme, joten on aika purkaa nano uudelleen!

sudo nano /etc/openvpn/connectionprofile.conf

Haluat löytää rivin auth-user-pass ja korvata sen auth-user-pass auth.txt-tiedostolla

Tämä käskee openvpnia nappaamaan tunnistetiedoston, jota käytimme aiemmin toimittamamme profiilin todentamisessa.

Tallenna ja poistu profiilin määritystiedostosta!

Sen pitäisi olla kaikki VPN -asennuksen kannalta, mutta haluamme testata, että kaikki kokoonpanomme on määritetty oikein, ennen kuin asetat VPN -palvelun käynnistymään automaattisesti. Testaa VPN -yhteys suorittamalla seuraava komento

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

Sinun pitäisi nähdä joukko tekstiä vieritettäessä, kun Pi yrittää muodostaa yhteyden VPN -palveluntarjoajaan (toivottavasti ei virheilmoituksia!), Mutta haluat jättää sen, kunnes näet Alustusjärjestys valmis -ikkunan. Jos näet sen, se tarkoittaa, että Pi on yhteydessä VPN -palveluntarjoajaasi! Voit mennä eteenpäin ja tappaa prosessin painamalla Ctrl + c pääteikkunassa.

Nyt kun VPN toimii, meidän on tyhjennettävä nykyiset iptables. Voimme suorittaa sen seuraavilla kolmella komennolla

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

Koska huuhdelimme kuitenkin iptablesin, meidän on nollattava aiemmin tässä opetusohjelmassa luomamme nat -sääntö suorittamalla seuraava komento (tämän komennon pitäisi näyttää tutulta!)

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

Nyt voimme tallentaa tämän kokoonpanon edelliseen kokoonpanoon verrattuna, joka koottiin takaisin edellisessä vaiheessa. (tämän komennon pitäisi myös näyttää tutulta!)

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

Nyt kun NAT -säännöt on varmuuskopioitu, meidän on muutettava openvpn: n oletuskonfiguraatio käyttämään määrittämäämme profiilia. Teemme tämän muokkaamalla määritystiedostoa/etc/default/openvpn

sudo nano/etc/default/openvpn

Etsi rivi, joka sanoo #autostart = "all", poista tämä rivi ja muuta se openvpn -määritystiedoston nimeksi (miinus tietysti.conf!) Joten minun tapauksessani vaihdan rivin autostart = " yhteysprofiili"

ja tallenna ja poistu tästä määritystiedostosta!

Sen pitäisi olla kaikki VPN -setulle! Käynnistä vain Pi uudelleen ja varmista, että kaikki toimii yhdistämällä hotspotiin ja tarkistamalla IP -osoitteesi sivuston, kuten whatismyip.com, kautta.

Tällä kokoonpanolla on mahdollista, että reitittimesi IP -osoite voi vuotaa DNS -vuodon kautta. Voimme korjata tämän muuttamalla dhcpcd.conf -tiedostossa viittaamamme DNS: n osoittamaan ulkoiseen DNS -palveluun, kuten Cloudflare!

Avaa dhcpcd.conf -tiedosto suosikkieditorissasi:

sudo nano /etc/dhcpcd.conf

Etsi rivi config #static domain_name_servers = 192.168.0.1, poista rivi ja muuta se seuraavasti: staattinen domain_name_servers = 1.1.1.1 ja tallenna/poistu määritystiedostosta. Käynnistä Pi uudelleen uudelleen, ja nyt voit tarkistaa, ettei reitittimesi IP -osoite vuoda ipleak.netin kautta.

Toinen asia, joka on tiedettävä, on reitittimen IP -osoite, joka mahdollisesti vuotaa WebRTC: n kautta. WebRTC on alusta, jota kaikki nykyaikaiset selaimet käyttävät viestinnän standardointiin, mukaan lukien pikaviestit, videoneuvottelu sekä äänen ja videon suoratoisto. Tämän alustan sivutuote on, että jos sitä ei tarkisteta, se voi vuotaa reitittimen IP-osoitteen, jos olet yhteydessä VPN-verkkoon. Helpoin tapa estää tämä käyttämällä selainlaajennuksia tai laajennuksia, kuten webrtc-leak-prevent.

Kun kaikki on nyt määritetty pi -laitteellesi, jos haluat varmistaa, että kaikki Internet -liikenteesi on salattu, voit muodostaa yhteyden tähän hotspotiin, ja kaikki liikenteesi salataan VPN: n kautta!

Toivottavasti pidit Instructable -ohjelmistani, suojaa nyt kaikki wifi !!

Suositeltava:

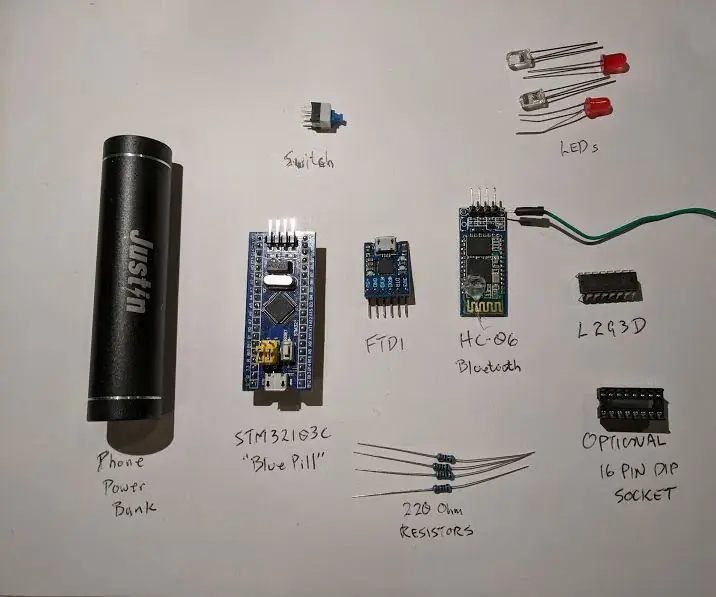

Bluetooth RC -auto STM32F103C: llä ja L293D: llä - Edullinen: 5 vaihetta

Bluetooth RC -auto STM32F103C: llä ja L293D: llä - Edullista: Tein Bluetooth Arduino -auton, kuten tässä kuvattu, Ardumotive_com. Ongelmani olivat akut ja niiden paino sekä kustannukset. Sittemmin matkapuhelimien halvoista virtapankkeista on tullut erittäin edullisia. Kaikki mitä tarvitsen

Suojaa ideasi, suojaa työsi: 8 vaihetta

Suojaa ideasi, suojaa työsi: menetin tiedot muutama päivä sitten tietokoneen kaatumisen vuoksi. Yhden päivän työ menetettiin.:/ Tallenna tietoni pilveen estääkseni kiintolevyvirheen. Käytän versiointiohjelmistoa, jotta voin palauttaa työni vanhemmat versiot. Teen varmuuskopion joka päivä, mutta tällä kertaa

Alexa Ääniohjattu Raspberry Pi Drone IoT: llä ja AWS: llä: 6 vaihetta (kuvilla)

Alexa Ääniohjattu Raspberry Pi Drone IoT: llä ja AWS: llä: Hei! Nimeni on Armaan. Olen 13-vuotias Massachusettsin poika. Tämä opetusohjelma näyttää, kuten voit päätellä otsikosta, kuinka rakentaa Raspberry Pi Drone. Tämä prototyyppi osoittaa, kuinka dronit kehittyvät ja kuinka suuri rooli niillä voi olla

Sisäkasvien kastelu NodeMCU: lla, paikallisella Blynk -palvelimella ja Blynk Apk: lla, säädettävä asetuspiste: 3 vaihetta

Sisäkasvien kastelu NodeMCU: lla, paikallisella Blynk -palvelimella ja Blynk Apk: llä, säädettävä asetuspiste: Olen rakentanut tämän projektin, koska sisäkasvieni on oltava terveitä, vaikka olen lomalla pitkään ja pidän ajatuksesta hallita tai ainakin seurata kaikkia mahdollisia asioita, joita kotona tapahtuu Internetin kautta

Suojaa ja suojaa kannettavan tietokoneen tiedot: 6 vaihetta

Suojaa ja suojaa kannettavan tietokoneen tiedot: Kannettavan tietokoneen menettäminen on ikävää; tärkeiden tietojen ja salasanojen menettäminen on paljon pahempaa. Näin suojaan tietoni